Toshio Blog

Create Vpc Public Subnet And Ec 2

January 08, 2019

理解を深めるための備忘録です。 こちらの講座をもとに作業しました。詳しい解説はそちらを閲覧してください。(有料です)

https://www.udemy.com/aws-14days/

VPCをつくる

独立したネットワークを構築するができるもの。

サブネット

IPレンジを利用したネットワーク帯域。

サブネットにはルートテーブルというものを持っている。ルートテーブルには、通信の経路を設定できる。

パブリックサブネット

Internet Gatewayというサービスを利用して、VPCの外から入ってくることも、外へ出ることも許可する。

外から入るものに関しては、入って良いものを定義してあげる。

プライベートサブネット

基本、VPC内の通信のみしか許可しない。外へ出ることを許可するためにはNAT Gatewayというサービスを利用する。

目的のネットワーク

インターネットゲートウェイ アベイラビリティゾーン1aと1cにパブリックサブネット

- アベイラビリティゾーン1aにEC2

- Nat GW アベイラビリティゾーン1aと1cにプライベートサブネット

- アベイラビリティゾーン1aにEC2

パブリックサブネットをつくる

方針

- VPCを作成する

- アベイラビリティゾーン1aにパブリックサブネットを作成する

- Internet GWも作成する

- アベイラビリティゾーン1cにパブリックサブネットを作成する

- 新規で作った場合はInternet GWに向いていないので、ルートテーブルを修正する

作業

ウィザード

入力内容

作成されたVPC確認

作成されたサブネット確認

作成されたインターネットゲートウェイ確認

名前をつけた

作成されたサブネットのルートテーブル確認 (ルートテーブルにも名前をつけた)

Destination: 10.0.0.0/16, Target: Local

Destination: 0.0.0.0/0, Target: igw-xxx

VPCの中の接続は、そのままLocalの接続。その他はインターネットゲートウェイに出ていくように、という内容

アベイラビリティゾーン1cにもパブリックサブネットを作成する

新規にサブネットの作成

注意点はVPCの選択は上で作成したVPC

作成されたアベイラビリティゾーン1cのサブネット

ただ先程作成したアベイラビリティゾーン1aのサブネットと違うところは、インターネットゲートウェイの項目が存在しない

インターネットゲートウェイの設定を追加するために「ルートテーブルの関連付けの編集」ボタンを押下する

入力画面

ルートテーブルIDに1aのサブネットした時に作成されたインターネットゲートウェイを選択。

(名前がmy-rtb-for-subnet-1aとしたが、1cでも同じルートテーブルを使うのであれば、my-rtb-for-public-subnetという名前のほうがよさそう。あとで変更する)

選択後、igw-xxxの行が追加された

編集されたルートテーブルの設定を確認。インターネットゲートウェイの項目が追加されていること確認。

パブリックサブネットの1aにEC2をつくる

方針

- EC2をつくる

- VPCやサブネットを指定する

作業

Amazon Linux 2 AMI (HVM), SSD Volume Typeを選択

お好きなインスタイプを選択

入力画面

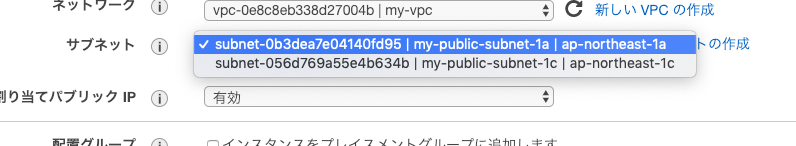

ネットワークに上で作成したVPCを選択

サブネットに1aのサブネットを選択

パブリックIPの割当に「有効」を選択

他はそのまま進んで、

タグを設定

セキュリティーグループを設定(追加)

そのまま進んで、「起動」ボタンを押下、sshの鍵認証を選択して、インスタンスの作成。

作成されたことを確認

IPv4パブリックIPより、sshでログインできることを確認

$ ssh -i ~/.ssh/path/to/aws.pem ec2-user@xxx.xxx.xxx.xxx

~~

__| __|_ )

_| ( / Amazon Linux 2 AMI

___|\___|___|

https://aws.amazon.com/amazon-linux-2/

3 package(s) needed for security, out of 3 available

Run "sudo yum update" to apply all updates.

[ec2-user@my-web-1a ~]$外に通信が出られるか確認

[ec2-user@my-web-1a ~]$ ping yahoo.co.jp

~~

^C

--- yahoo.co.jp ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1001ms続きます、以上です。

Written by Ta Toshio who lives and works in Saitama, Japan .You should follow him on Twitter